Statische vs. Dynamische Website – welche ist die richtige für Ihre Firma?

Statische oder dynamische Website? Das ist die grundlegende Frage, die sich ihr Unternehmen bei der Erstellung der eigenen Website stellen muss. Es gibt jedoch keine allgemeingültige Antwort auf die bessere Anwendbarkeit, beide Lösungen haben ihre Vor- und Nachteile, deren Einsatz von Projekt zu Projekt abzuwägen bleibt.

Auf statischen Websites wird technisch ein HTML-Dokument auf dem Webserver dargestellt, das wie eine Art Prospekt geschrieben und gestaltet wird.

Vorteile

- keine speziellen, technischen Anforderungen,

- benötigt keine Datenbankanbindung,

- i.d.R. geringer und schneller Erstellungsaufwand,

- kostengünstige Erstellung,

- geringe laufende Kosten,

- geringer Speicherplatzbedarf.

Nachteile

- Inhalte können meist nur mit entsprechenden Kenntnissen oder mit entsprechender Software geändert werden und sind mit hohem Zeitaufwand verbunden,

- je größer die Seiten, desto unübersichtlicher der Quelltext.

→ Zielgruppe: Wer nur einen kleinen Webauftritt plant, der unregelmäßig aktualisiert werden soll, für den ist eine statische Website ausreichend – bspw. eine einfache Web-Visitenkarte mit Anschrift und Öffnungszeiten.

Dynamische Websites kommunizieren mit dem Server und werden aktiv im Moment ihrer Anforderung generiert. Die Daten werden dann aus einer Datenbank geladen, verarbeitet und an passender Stelle ausgegeben.

Vorteile

- Flexibilität: Inhalte können ohne spezielle Kenntnisse und Software einfach online erweitert werden,

- Individualität: Inhalt und Design können unabhängig voneinander geändert werden,

- Multiuserbetrieb: mehrere Benutzer verantworten unterschiedliche Teile der Website,

- problemlose Gestaltung mehrsprachiger Webseiten,

- aktuelle Inhalte werden von Suchmaschinen gefunden.

Nachteile

- Höherer Aufwand, da Server und möglicherweise Datenbank erforderlich,

- höhere Startkosten,

- höhere laufende Kosten,

- größerer Speicherplatzbedarf.

→ Zielgruppe: Wer einen größeren Webauftritt plant, der kontinuierlich mit aktuellen Inhalten gepflegt werden soll, wie Suchanfragen, Bestellsysteme oder Formularen.

Gerne helfen wir Ihnen auch persönlich dabei herauszufinden, welche Lösung ideal für Ihr Unternehmen ist.

Die Wahl der eigenen Cloud – DSGVO-konform und ohne Abstriche

Die fortschreitende Digitalisierung sowie der aktuelle Bedarf nach mehr Homeoffice bringen erhöhte Ansprüche an die zeit- und ortsunabhängige Bereitstellung von Daten und Dokumenten. Tools bekannter Anbieter wie Microsoft oder Google erscheinen zunächst sinnvoll, doch wir empfehlen dringend andere Alternativen in Betracht zu ziehen.1 Denn das Aufbauen eigener Infrastrukturen und die damit einhergehende volle Datensouveränität geht mit einem passenden Dienstleister einfacher als gedacht!

Cloud-Speicher verwahren die eigenen Daten und Dokumente online, ermöglichen ein einfaches Speichern und Synchronisieren jederzeit und von überall. Die Einhaltung der DSGVO spielt dabei nicht nur im Unternehmensumfeld eine große Rolle. Als Nutzende eines Cloud-Dienstes müssen Sie mit Ihrem Unternehmen sicherstellen, dass die Daten geschützt und DSGVO-konform verarbeitet werden. Darunter fallen alle Unternehmen, die Daten von Bürger:innen der EU verarbeiten, selbst, wenn diese nicht in der EU ansässig sind. Folgende Faktoren sind bei der Wahl des passenden Tools zu berücksichtigen:

Cloud-Speicher verwahren die eigenen Daten und Dokumente online, ermöglichen ein einfaches Speichern und Synchronisieren jederzeit und von überall. Die Einhaltung der DSGVO spielt dabei nicht nur im Unternehmensumfeld eine große Rolle. Als Nutzende eines Cloud-Dienstes müssen Sie mit Ihrem Unternehmen sicherstellen, dass die Daten geschützt und DSGVO-konform verarbeitet werden. Darunter fallen alle Unternehmen, die Daten von Bürger:innen der EU verarbeiten, selbst, wenn diese nicht in der EU ansässig sind. Folgende Faktoren sind bei der Wahl des passenden Tools zu berücksichtigen:

- Sicherheit & Verschlüsselung

- DSGVO-Konformität

- Serverstandort & Datenhoheit

- Funktionalität

- Integrationen

- Synchronisation mit anderen Geräten

- Support

- Preisgestaltung

- Usability

Deshalb sollten weder der Preis noch die attraktivste Benutzeroberfläche alleiniges und entscheidendes Kriterium für ein Tool sein. Sich in der Vielzahl an Cloud-Lösungen zurecht zu finden, ist jedoch keine leichte Aufgabe. Der Einbezug eines passenden Dienstleisters ist häufig lohnenswert. Denn für einen vergleichsweise geringen Aufwand kann mit einem geeigneten Serviceanbieter das optimale Tool gefunden und eingerichtet werden.

Unsere Empfehlung: Private Cloud

Die Einrichtung einer Private Cloud bietet maximale Kontrolle und bestmöglichen Datenschutz der eigenen Daten. Dateien gelangen nicht in die Hände Dritter, sondern bleiben auf dem eigenen Server. Die Einrichtung des Betriebssystems, die laufende Pflege und Sicherheitsaktualisierung sowie das Hosting der Server übernehmen wir unter unserer Leistungsidee des Managed Hostings. Damit unterstützen wir Teams dabei, datenschutzkonform und sicher zusammenzuarbeiten.

Empfehlenswert ist hier bspw. die sogenannte Nextcloud. Die freie Cloud-Server-Software punktet mit vielen praktischen Funktionen, die vor allem hinsichtlich kollaborativem Arbeiten für Unternehmen, Vereine und Schulen interessant sind. Gerne beraten wir Sie persönlich und konzipieren mit Ihnen gemeinsam eine individuell auf Sie zugeschnittene Lösung. Nehmen Sie Kontakt mit uns auf!

----------

1 Rechtsberater raten bei der Nutzung gängiger Cloud-Tools zur Vorsicht. Unbestimmte Formulierungen in den Nutzungsbedingungen geben den Anbietern einen großen Auslegungsspielraum für den Umgang mit den Daten ihrer Nutzer:innen. Ganz abgeraten wird von der Nutzung außereuropäischer Cloud-Services. Vgl.: https://www.e-recht24.de/artikel/blog-foren-web20/7115-rechtssicher-in-der-cloud-ihre-daten-bei-dropbox-icloud-google-drivea-co.html

Wir ziehen um!

Das Jahr 2025 startet für uns mit einer größeren Veränderung: Unser Büro zieht um! Da wir Aachen treu bleiben, ist die Veränderung nicht ganz so riesig, trotzdem sind wir gespannt auf den neuen Standort.

Nach vielen erfolgreichen Jahren an unserem bisherigen Standort haben wir beschlossen, dass es Zeit für eine Neuerung ist. Durch unser immenses Wachstum war uns klar, dass wir größere Räumlichkeiten benötigen. Unser neues Büro bietet mehr Platz für Kreativität, modernste Technik und eine Umgebung, die unseren Mitarbeitenden die bestmöglichen Arbeitsbedingungen bietet.

Ab dem 27. Januar 2025 erreichen Sie uns an unserer neuen Adresse:

aixzellent

c/o Theis Consult GmbH

Leonhardstraße 23-27

52064 Aachen

Unsere Telefonnummern und E-Mail-Adressen bleiben unverändert, sodass Sie uns wie gewohnt erreichen können.

Wir freuen uns auf einen frischen Start in unseren neuen Räumlichkeiten und einen möglichst reibungslosen Umzug.

2-Faktor Authentifizierung

Immer wieder sind Millionen User*innen von Sicherheitslücken betroffen. Die 2-Faktor Authentifizierung kann helfen das Auftreten von Identitätsdiebstahl, Pishing-Angriffen oder anderen Online-Betrugsversuchen massiv zu reduzieren. Denn selbst, wenn das Passwort geknackt wurde, können Hacker ausgesperrt und somit sensible Daten geschützt werden.

Der Identitätsnachweis der NutzerInnen wird mittels einer Kombination zweier unabhängiger Komponenten ermittelt, die korrekt eingesetzt werden müssen. Die drei häufigsten Faktoren werden meist als etwas beschrieben, das man weiß (PIN, TAN), das man besitzt (Bankkarte, physischer Schlüssel) und das man ist (Fingerabdruck, menschliche Stimme). Die Kombination muss dabei nicht zwingend aus Faktoren verschiedener Gattung bestehen, diese dürfen jedoch nie am selben Ort gespeichert/aufbewahrt werden. Meistens ist eines der Merkmale ein physischer Token, während das andere bspw. ein Sicherheitscode ist, wie z.B. bei der Kombination Bankkarte – PIN.

Auf sicheren Rechnern, bspw. Zuhause auf ihrem PC oder Laptop, kann festgelegt werden, dass nur beim ersten Mal nach dem Code gefragt wird. Wir raten, zumindest bei sensiblen Accounts, die 2-Faktor Authentifizierung einzuführen und somit den Schutz Ihrer Daten deutlich zu erhöhen.

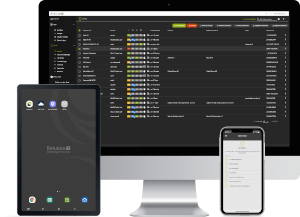

Mobile Device Management mit Relution – Geräteverwaltung für Schulen und KMUs

Durch die Corona-Krise haben sich Arbeits- und Schulplätze in den digitalen Raum verlagert. Dabei stellen heimisches Büro und Klassenzimmer neue Herausforderungen an alle. Mit dem Mobile Device Management Relution lassen sich Apple und Android Geräte herstellerunabhängig aus der Ferne verwalten. So lassen sich vom Unternehmen bzw. Schulträger angeschaffte oder auch private Geräte im Unternehmens- und Schulkontext sicher und komfortabel einsetzen. Seit kurzem sind wir offizielle Partner von Relution.

Mit der Beschaffung von mobilen Endgeräten stellt sich für IT-Verantwortliche die Frage der zentralen Administration. Eine einfache Bedienung mit deutschsprachiger Oberfläche und insbesondere die Einhaltung des Datenschutzes (DSGVO) sind unumgängliche Kriterien bei der Suche nach einer geeigneten Lösung. Das plattformunabhängige Mobile Device Management Relution des deutschen Softwareherstellers M-Way Solutions erfüllt diese Anforderungen. Durch die beiden Ausprägungen Fully Managed bzw. Supervised wird die volle Kontrolle über die entfernte Verwaltung von Geräten ermöglicht. Mit der Verwendung von Workprofile bzw. Bring Your Own Device (BYOD) lassen sich auch private Geräte einsetzen. Somit ist die Software für unterschiedliche Anwendungsszenarien in Schulen und auch für KMUs interessant. Die strikte Trennung von privaten und arbeitsbezogenen Daten wird durch entsprechende Konfigurationen gewährleistet. Die Mandantenfähigkeit von Relution ermöglicht es, getrennte Bereiche für unterschiedliche Anwendungsfelder bereitzustellen. Verwaltete Geräte lassen sich so konfigurieren, dass den Benutzenden nur ausgewählte Funktionen, Apps und Inhalte zur Verfügung stehen und bestimmte Zugriffsrechte erteilt werden. Durch die Anbindung bestehender Systeme können Benutzer-Verzeichnisse zur Authentifizierung und lokale Freigaben zur sicheren Dateiablage integriert werden.

Mit der Beschaffung von mobilen Endgeräten stellt sich für IT-Verantwortliche die Frage der zentralen Administration. Eine einfache Bedienung mit deutschsprachiger Oberfläche und insbesondere die Einhaltung des Datenschutzes (DSGVO) sind unumgängliche Kriterien bei der Suche nach einer geeigneten Lösung. Das plattformunabhängige Mobile Device Management Relution des deutschen Softwareherstellers M-Way Solutions erfüllt diese Anforderungen. Durch die beiden Ausprägungen Fully Managed bzw. Supervised wird die volle Kontrolle über die entfernte Verwaltung von Geräten ermöglicht. Mit der Verwendung von Workprofile bzw. Bring Your Own Device (BYOD) lassen sich auch private Geräte einsetzen. Somit ist die Software für unterschiedliche Anwendungsszenarien in Schulen und auch für KMUs interessant. Die strikte Trennung von privaten und arbeitsbezogenen Daten wird durch entsprechende Konfigurationen gewährleistet. Die Mandantenfähigkeit von Relution ermöglicht es, getrennte Bereiche für unterschiedliche Anwendungsfelder bereitzustellen. Verwaltete Geräte lassen sich so konfigurieren, dass den Benutzenden nur ausgewählte Funktionen, Apps und Inhalte zur Verfügung stehen und bestimmte Zugriffsrechte erteilt werden. Durch die Anbindung bestehender Systeme können Benutzer-Verzeichnisse zur Authentifizierung und lokale Freigaben zur sicheren Dateiablage integriert werden.

Die Software speichert keine Daten in einer Cloud, lässt sich einfach in die bestehende IT-Infrastruktur integrieren und lokal betreiben. Beim Thema Datenschutz kann Relution punkten und das ist wichtig: Nicht nur stuft die DSGVO die Daten von minderjährigen Schüler:innen als besonders schützenswert ein, auch Daten im Unternehmenskontext sollten gut geschützt sein. Relution erfüllt neben den notwendigen fachlichen und technischen Aspekten auch die rechtlichen Aspekte. Indem die Software sowohl als SaaS (Software-as-a-Service) als auch auf der eigenen Infrastruktur regional betrieben werden kann, wird das Risiko von Datenmissbrauch deutlich reduziert. Hier bezieht Relution selbst Stellung zum Thema digitale Souveränität für Bildung: https://relution.io/news/digital-sovereignty/

Als Full-Service-Provider helfen wir sowohl Schulträgern als auch Unternehmen beim eigenen Datenschutz. Dabei entwickeln wir individuelle Konzepte für unterschiedliche Anforderungen. Sprechen Sie uns einfach unverbindlich an, sollten Sie weitere Informationen benötigen.

Weitere Infos zum E-Learning im Bereich Bildung finden sie auch unter https://www.aixzellent.com/de/premium_e-learning oder für KMUs unter https://www.aixzellent.com/de/premium_applicationhosting.

ownCloud: Datensicherheit, Kontrolle & Flexibilität mit aixzellent

ownCloud ist eine kostenlose Software mit der Daten auf einem (eignen) Server gespeichert und durch den Einsatz der entsprechenden Client-Software automatisch mit einem lokalen Verzeichnis synchronisiert werden. So können z.B. mehrere Personen (Mitarbeiter) auf Microsoft-Office Dateien, PDF Dokumente, Bilder, etc. zugreifen und diese bearbeiten. Mit der ownCloud App für Android und iOS können sämtliche Daten auch mit dem Mobiltelefon verwaltet und synchronisiert werden. Im Gegensatz zu kommerziellen Cloud-Speicherdiensten kann ownCloud ohne zusätzliche Kosten auf privaten Servern oder Webspaces installiert werden. Die Kontrolle über sensible Daten muss nicht abgegeben werden und bleibt somit bei ihrem Besitzer, der entscheidet was er wie, wann und mit wem teilen möchte. Außerdem ist man nicht an ein bestimmtes Betriebssystem gebunden und kann mit weiteren Anwendungen wie z.B. Groupware-Lösungen, Dateimanagern, externen Speichern, etc. über eine WebDAV-Schnittstelle verbunden werden. Durch den modularen Aufbau der Software kann sie mit Plug-Ins um viele Funktionen erweitert werden. Die Daten werden von uns ausschließlich über eine verschlüsselte SSL/TLS Verbindung übertragen. Da ownCloud ein Open Source Projekt ist, bietet es neben einem hohen Maß an Datensicherheit und Flexibilität ebenfalls Transparenz und die Möglichkeit die Software aktiv mitzugestalten. Die Software wird von uns regelmäßig aktualisiert und ist zusätzlich durch an Anti-Viren Programm geschützt. Erfahren Sie neben unserem neuen ownCloud Angebot mehr über Private Clouds und unsere auf Alfresco Share/One basierende Managed Hosting Lösung. Gerne beraten wir Sie auch persönlich und konzipieren mit Ihnen gemeinsam Ihre ganz individuelle Lösung. Nehmen Sie Kontakt mit uns auf!

So trägt aixVPN jederzeit und überall zu Ihrer Sicherheit bei!

In Zeiten der zunehmenden Digitalisierung und immer häufigeren Nutzung von öffentlichen WLAN-Netzwerken, bieten Virtual Private Networks (VPN) eine einfache und besonders sichere Lösung, um sich jederzeit und von überall aus gegen Angriffe auf persönliche und/oder geschäftliche Daten abzusichern. Dies ist sowohl privat als auch geschäftlich mehr als nur nützlich. Aktuelle Risiken lassen den Verzicht auf das Sicherheits-Plus durch VPN geradezu fahrlässig erscheinen. Erst über VPN-Verbindungen können Sie auf alle von Ihnen benötigten Dienste abgesichert zugreifen.

Neben der Absicherung gegen Angriffe in öffentlichen, ungesicherten WLAN-Netzwerken, können auch Firewalls, Geoblocking und unerwünschtes Tracking mit Ihrem eigenen VPN-Tunnel umgangen werden. Nicht zu vergessen, dass Regierungen in etlichen Teilen der Welt dazu übergegangen sind, Anwender systematisch zu überwachen oder den Besuch bestimmter Internetseiten sogar ganz zu blockieren, so dass die freie Meinungsäußerung und damit auch die menschlichen Grundrechte maßgeblich eingeschränkt und bedroht werden.

Die Handhabung ist dabei besonders einfach und vor allem sicher. Nachdem wir Ihre VPN-Verbindung und Sie Ihr eigenes, persönliches Sicherheitszertifikat eingerichtet haben, läuft Ihr gesamter Traffic abgesichert über Ihren deutschen VPN-Server, so dass Ihre eigentliche IP-Adresse für die besuchten Websites und Services nicht sichtbar ist.

Unsere aixVPN Lösung auf der Basis von OpenVPN bietet durch den SSL/TLS-Tunnel eine hohe Absicherung. Dabei spielt die Art des Verschlüsselungs-Algorithmus und die Schlüssellänge eine entscheidende Rolle. aixVPN hat eine AES-256 Verschlüsselung, eine RSA-Key-Länge von 4096 Bits und eine kryptografische SHA-2 Hash-Funktion. Diese Eigenschaften gehen über die von Experten empfohlenen hinaus.

Und das Beste ist, über Installation, Konfiguration und den sicheren Betrieb müssen Sie sich keine Gedanken machen – wir übernehmen von der Installation über die Instandhaltung bis hin zur regelmäßigen Aktualisierung und Absicherung alles für Sie! Neugierig? Lassen Sie sich von unseren aixVPN Lösungen für private Anwendungen (Starter) sowie für Unternehmen (Premium) inspirieren. Für Fragen und Anregungen können Sie uns selbstverständlich jederzeit kontaktieren!

[Quellen: https://www.privacytutor.de/vpn/ https://www.computerwoche.de/a/vpn-verbindungen-das-muessen-sie-wissen,3326654]

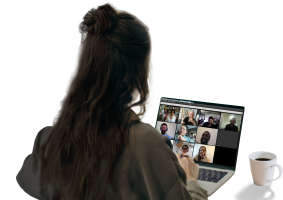

Homeoffice zu Zeiten der Corona-Pandemie

Seit Ende 2019 breitet sich aus China die von dem neuartigen Coronavirus SARS-CoV-2 ausgelöste Lungenkrankheit COVID-19 rasant aus, hat mittlerweile Europa erreicht und sich schnell zu einer globalen Pandemie entwickelt. „Flatten the Curve“ heißt nun das Gebot der Stunde: Die Ausbreitung der Infektionen soll so stark wie möglichst verlangsamt werden, um einen Kollaps des Gesundheitssystems vorzubeugen. Immer mehr Unternehmen rüsten sich nun für Homeoffice. Dies ist nicht nur Werkzeug, um die Verbreitung zu verlangsamen, sondern auch im Fall der Fälle die einzige Möglichkeit, den Geschäftsbetrieb aufrechtzuerhalten. Groupware-Funktionen und Cloud-Dienste sind dabei grundlegend für eine funktionierende Unternehmensarbeit.

Unternehmen können helfen die Ansteckungskurve flach zu halten. Als Vorsichtsmaßnahmen zur Verhinderung der Ansteckung und der Ausbreitung des Virus arbeiten Menschen bereits für mehrere Wochen ausschließlich im Homeoffice und beschränken den Kontakt mit anderen Menschen auf ein Minimum. Schon der ausfallende Arbeitsweg und der fehlende direkte Kontakt der Belegschaft untereinander kann die Verbreitung der Corona-Pandemie verlangsamen.

Unternehmen können helfen die Ansteckungskurve flach zu halten. Als Vorsichtsmaßnahmen zur Verhinderung der Ansteckung und der Ausbreitung des Virus arbeiten Menschen bereits für mehrere Wochen ausschließlich im Homeoffice und beschränken den Kontakt mit anderen Menschen auf ein Minimum. Schon der ausfallende Arbeitsweg und der fehlende direkte Kontakt der Belegschaft untereinander kann die Verbreitung der Corona-Pandemie verlangsamen.

Die richtige Ausstattung: Ein Laptop ist im Vergleich zu einem großen Monitor mit Tastatur auf Dauer kein gleichwertiges Arbeitsgerät.

Tipps zum Aufbau des Arbeitsplatzes und der Ausrichtung von Schreibtisch und Bürostuhl finden sich beispielsweise unter https://media.t3n.de/redaktion/homeofficeguide/t3n_Homeoffice_Guide.pdf. Hier finden sich auch Tipps zu digitalen Angeboten für Kinder und wichtige Hygienetipps für die Zeit in den eigenen vier Wänden.

Der Austausch von Daten sollte grundsätzlich nur verschlüsselt (TLS/SSL) oder über ein virtuelles privates Netzwerk (VPN) erfolgen, das von der IT-Abteilung aufgesetzt und vom Unternehmen zur Verfügung gestellt wird. Um betriebsinterne Daten geschützt und sicher austauschen zu können, ist ein VPN unbedingt notwendig und muss mit einem sicheren Betriebskonzept versehen sein, damit kein Loch in betriebsinterne IT-Sicherheitsmaßnahmen gerissen wird. So kann Arbeitnehmenden der abgesicherte Zugang zum firmeninternen Netzwerk bereitgestellt werden. Wer auf anderem Weg Daten schnell, einfach und Endgeräteunabhängig austauschen möchte, findet mit Open-Source-Clouds eine Alternative. Da zahlreiche Public-Cloud-Speicherdienste nicht mit der DSGVO vereinbar sind, sollte man auf Alternativen wie beispielsweise Nextcloud, setzen:

→ https://www.aixzellent.com/de/premium_privateclouds.

Durch die Distanz verändern sich auch die Kommunikationsstrukturen der Teams intern sowie extern. Mal eben über den Tisch rufen oder an der Kaffeemaschine mit einer Kollegin sprechen, ist im Homeoffice nicht möglich. Messenger-Programme sowie die Möglichkeit zu Videokonferenzen sind für die Zusammenarbeit bei Remote-Arbeitsplätzen ein wichtiges Werkzeug. Herausforderungen gibt es auch hier: Vielleicht gelingt die Videoverbindung nicht, wenn Mitarbeitende in einem Gebiet wohnen, das noch nicht mit Glasfasern erschlossen ist oder sich die Bandbreite für den Privatanschluss eine Bandbreite nicht unbedingt mit professionellen Ansprüchen verknüpfen lässt. Für Videokonferenzen sollte eine technische Infrastruktur mit Upload-Geschwindigkeiten mit möglichst über 10 Mbit/s bestehen. Bei der Planung von Projekten und To-Do-Punkten helfen Projektmanagement-Tools, sofern diese nicht bereits sowieso als begleitende Projektstrukturen integriert sind.

Generell gilt bei Fragen der IT-Sicherheit: Alle genutzten Tools sollten mit den Datenschutzbeauftragten des Unternehmens abgesprochen und eingerichtet werden. Denn: Erste Scammer und andere Kriminelle versuchen die Krise bereits zu nutzen. IT-Administrator:innen, die im Büro sonst schnell persönlich Wartungsarbeiten übernehmen, statt sie allen Angestellten zu erklären, müssen nun andere Wege finden, ihre Aufgaben zu erfüllen. Für die Fernwartung empfehlen wir an dieser Stelle Lösungen wie z.B. Nomachine oder Teamviewer. Mit diesen Tools können Mitarbeitende auf den Rechner einer anderen Person zugreifen und schnell Hilfestellung bei IT-Fragen und -Problemen leisten.

Ein weiteres Problem beim Homeoffice kann sein, dass Führungskräfte ihre Teams nicht mehr arbeiten sehen und dadurch Zweifel an deren Produktivität bekommen – egal, ob diese Zweifel gerechtfertigt sind oder nicht. Zwar sollten lediglich die erreichten Ergebnisse zählen – in der Realität sieht es bei vielen Unternehmen jedoch anders aus. Durch regelmäßige Berichte können Führungskräfte jedoch auf dem Laufenden gehalten und die Zweifel widerlegt werden.

Die bisherige Investition in Digitalisierung zahlt sich für Unternehmen nun zusätzlich aus. Wenn Unterlagen und relevante Informationen elektronisch vorliegen und Prozesse ausreichend digitalisiert wurden, ist eine dauerhafte Arbeit im Homeoffice möglich. Die aktuelle Krise treibt die Digitalisierung des Erwerbslebens voran und integriert das Internet in den Arbeitsalltag. Wenn Homeoffice richtig angegangen wird, kann es selbst für Teams produktiver sein als im Büro – grundlegend dafür sind jedoch die richtige Hard- und Software, ein geeigneter Workspace sowie eine passende Arbeitsweise. Herausforderungen bleiben zwar bestehen, aber vielleicht ist dies nun die Chance, Homeoffice mit dem gesamten Team auszuprobieren. Generell gilt: Wir sind alle gefordert, die Ausbreitung des Coronavirus so weit wie möglich zu verlangsamen und die Schwächsten der Gesellschaft zu schützen. Halten wir gemeinsam die Covid-19-Erkrankungsrate so gering wie möglich!

Bei weiteren Fragen steht das aixzellent-Team Ihnen jederzeit telefonisch und per Mail zur Verfügung.

EuroStack: Ein sicherer und offener Weg für Europas digitale Zukunft

Bei EuroStack handelt es sich um eine europäische industriepolitische Initiative, die Technologie, Governance und Finanzierung für auf Europa ausgerichtete Investitionen zusammenbringt, um digitale Infrastrukturen aufzubauen und zu übernehmen. Wir unterstützen dies und sehen hier wichtige Punkte für zukünftige IT-Lösungen.

In der heutigen digitalen Landschaft ist es für kleine und mittelständische Unternehmen (KMU) von entscheidender Bedeutung, auf sichere und offene IT-Lösungen zu setzen. Die EuroStack-Initiative bietet hierfür eine hervorragende Plattform, indem sie europäische Cloud-Dienste, Open-Source-Technologien und interoperable Werkzeuge zusammenführt, die auf Transparenz, Datenschutz und Nachhaltigkeit ausgerichtet sind.

Als deutsches KMU, das sich auf nachhaltige und individuelle IT-Lösungen spezialisiert hat, teilen wir die Vision von EuroStack. Unsere Produkte und Dienstleistungen basieren auf Open Source, sind privat und sicher – perfekt auf die Bedürfnisse unserer Kund:innen zugeschnitten.

Die kritischen Entwicklungen in den USA, insbesondere in Bezug auf Datenschutz und digitale Souveränität, unterstreichen die Notwendigkeit, europäische Alternativen zu fördern und zu nutzen. EuroStack ermöglicht es Unternehmen, ihre digitale Infrastruktur auf Lösungen aufzubauen, die den europäischen Werten entsprechen und somit unsere Autonomie und Wettbewerbsfähigkeit stärken.

Wir unterstützen EuroStack und ermutigen andere Unternehmen, sich dieser Initiative anzuschließen. Durch die Zusammenarbeit können wir ein starkes, unabhängiges digitales Ökosystem in Europa schaffen, das Innovation fördert und unsere gemeinsamen Werte schützt.

Für Unternehmen, die auf der Suche nach sicheren, offenen und maßgeschneiderten IT-Lösungen sind, stehen wir als Partner bereit. Unsere Expertise in unter anderem den Bereichen Groupware und Cloud-Services ermöglicht es uns, individuelle Lösungen zu entwickeln, die genau auf Ihre Bedürfnisse zugeschnitten sind.

Lassen Sie uns gemeinsam die digitale Zukunft Europas gestalten – sicher, offen und souverän.

Unser Vorschlag zur DSGVO: Datensparsamkeit ist Trumpf!

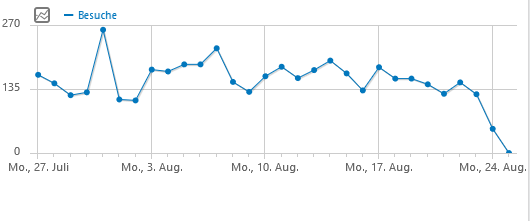

Der Schutz Ihrer Daten hat bei uns die allerhöchste Priorität. Aufgrund dessen und anlässlich des Inkrafttretens der neuen EU-Datenschutzverordnung (DSGVO) am 25. Mai 2018, möchten wir Ihnen unseren Vorschlag zu einer Datenschutzerklärung vorstellen, der das Prinzip der Datensparsamkeit (Artikel 25) ganz groß schreibt. Um den Umfang der Erhebung und Verarbeitung personenbezogener Daten so weit wie möglich zu minimieren, verzichtet aixzellent vollständig auf die Verwendung von externen Analysetools wie Google Analytics.

Stattdessen wird das Nutzerverhalten beim Besuch unserer Webseite ausschließlich intern durch uns und außerdem vollständig anonymisiert mit dem Open-Source-Webtracking-Tool Piwik analysiert. Das heißt, dass erfasste Daten, im Gegensatz zur Nutzung von Google Analytics, nicht an Dritte weitergegeben und von Dritten verwendet werden. So können wir außerdem garantieren, dass alle Daten ausschließlich auf Servern in Deutschland gespeichert werden und somit niemals in Länder mit unter Umständen fragwürdigen Datenschutzbestimmungen übertragen werden.

Die vollständige Datenschutzerklärung zur Nutzung unserer Webseite finden Sie hier. Bei Fragen können Sie uns gerne jederzeit eine Nachricht an sales@aixzellent.de schicken!

Urheberrechtsreform – Was Sie grundsätzlich wissen sollten

Das Internet ist längst kein Neuland mehr. Dieser Grundkonsens herrschte auch im EU-Parlament als es die Verhandlungen zur Urheberrechtsreform in die Wege leitete. Nun ist sie endgültig beschlossen. 19 Staaten stimmten dafür, sechs dagegen, drei enthielten sich: In einer letzten Abstimmung stimmten die EU-Staaten dem Vorhaben am 15.04.19 mehrheitlich zu.

Das Internet ist längst kein Neuland mehr. Dieser Grundkonsens herrschte auch im EU-Parlament als es die Verhandlungen zur Urheberrechtsreform in die Wege leitete. Nun ist sie endgültig beschlossen. 19 Staaten stimmten dafür, sechs dagegen, drei enthielten sich: In einer letzten Abstimmung stimmten die EU-Staaten dem Vorhaben am 15.04.19 mehrheitlich zu.

Worum geht es?

UrheberInnen von Texten, Bildern und Videos sollen mithilfe der Reform besser geschützt und fairer entlohnt werden. Es soll ein Ausgleich zwischen den Ansprüchen der Rechteinhaber auf der einen Seite und den UserInnen und online-AnbieterInnen auf der anderen Seite geschaffen werden.

Wie soll das funktionieren?

Das Paket beinhaltet insgesamt 23 Artikel, von denen vor allem zwei stark umstritten sind:

- Artikel 11/15 – auch bekannt als Leistungsschutzrecht für Verleger – soll ein sogenanntes Leistungsschutzrecht etablieren, das die Verwendung von geschützten Werken oder Teilen davon ohne Zustimmung der UrheberInnen untersagt. Also alle, die kleinste Ausschnitte von journalistischen Inhalten im Web nutzen wollen, brauchen dafür die verlegerische Lizenz.

- Bei Artikel 13/17 geht es explizit um User-generated Content und somit um alle Websites, auf denen InternetnutzerInnen etwas hochladen können. Der Artikel sieht vor, dass diese Websites gezwungen werden jeden hochgeladenen Content auf Urheberrechtsverletzungen zu überprüfen oder für die Genehmigung bei UrheberInnen zu sorgen. Um der schlichten Fülle an Content mit einer Software gerecht zu werden, wird befürchtet, dass ein Upload-Filter eingeführt werden muss.

- Ausnahmen gelten für Plattformen, die jünger als drei Jahre sind und zugleich höchstens 10 Millionen Euro pro Jahr umsetzen.

- In der Protokollerklärung der Abstimmung verspricht die Bundesregierung die Definition betroffener Plattformen so auszulegen, dass Artikel 17 nur für marktmächtige Plattformen wie YouTube oder Facebook gilt, nicht für Diskussionsforen oder Nischenangebote.

Noch ist unklar, wie sich die Vorgaben der Urheberrechtsreform in nationalem Recht umsetzen lassen. Bis sich für NutzerInnen etwas ändert, wird es dauern, denn die Mitgliedsstaaten der EU haben zwei Jahre Zeit zur Umsetzung.

04/2020 Corona-Apps & Datenschutz? Machbar!

Corona-Datenschutz-Apps sollen die Verbreitung des Coronavirus‘ in Deutschland verlangsamen und wichtige Forschungsdaten erheben. Durch Rückschlüsse, wie sich das Virus ausbreitet, soll eine App entscheidend helfen. Vor allem das am 1. April 2020 vorgestellte “Pan-European Privacy-Preserving Proximity Tracing” (PEPP-PT) steht jedoch massiv in der Kritik von Datenschützer:innen. Die Bundesregierung hat sich nun offenbar für diese zentrale Lösung entschieden.

Folgende Apps sind in Deutschland bereits verfügbar bzw. noch in der Konzeption:

► Verfügbar: Datenspende-App des RKI

Eine Datenspende-App wird bereits vom Robert-Koch-Institut zum Download zur Verfügung gestellt. Mithilfe einer Smartwatch oder eines Fitnesstrackers werden Vitaldaten gesammelt und in anonymisierter Form dem RKI zur Verfügung gestellt. Auch diese App steht bereits massiv unter Kritik.

► Verfügbar: CoroNotes-App des Max-Plank-Instituts

Durch diese App wollen Forscher:innen vor allem den Krankheitsverlauf der Erkrankung besser nachvollziehen. In der Smartphone-Anwendung des Max-Plank-Instituts werden Fragen zu aktuellem Gesundheitszustand, Symptomen und Vorerkrankungen beantwortet.

► Verfügbar: Crowdless-App der ESA

Die europäische Weltraumorganisation ESA ist ebenfalls an einer Corona-App beteiligt, indem es das britische Start-Up Lanterne unterstützt. Dieses hat die Vermeidung von Menschenansammlungen zum Ziel. In der App des Unternehmens sollen über anonymisierte Daten von Google Maps und Google Places die Besuchszahlen der umliegenden Geschäfte ermittelt werden, um ein Ausweichen auf weniger gut besuchte Einkaufsmöglichkeiten zu ermöglichen.

► Noch in Arbeit: Corona-Warn-App der Bundesregierung

→ Geplanter Start: Ende Mai

Die Bundesregierung hatte für die geplante App drei unterschiedliche technische Konzepte in der näheren Auswahl. Mithilfe der sogenannten PEPP-PT-Technologie sollen per Bluetooth Infektionsketten schnell erkannt und Kontaktpersonen nachverfolgt werden. Auch der rivalisierende Ansatz D3PT (Decentralized Privacy Preserving Proximity Tracing) sowie die in Österreich eingesetzte Technik der Accenture GmbH wurden durch die Bundesregierung betrachtet und bewertet. Nun hat sich die Bundesregierung offenbar für die zentrale Lösung der PEPP-PT-Technologie entschieden und verspricht sich davon vor allem mehr epidemiologische Erkenntnisse.

► Noch in Arbeit: Apple & Google arbeiten an einer Corona-Warn-App

→ Geplanter Start: Mitte Mai

Ähnlich wie die PEPP-PT-Lösung soll auch die App dieser beiden großen Hersteller funktionieren. Eine entsprechende Bluetooth-Technologie soll zunächst als Grundlage für nationale Corona-Apps dienen und in einem zweiten Schritt direkt per Software-Update in die Betriebssysteme Android bzw. iOS integriert werden. Nutzer:innen sollen der Aktivierung dabei manuell zustimmen können. Ein Unterschied zum Ansatz der deutschen Bundesregierung ist die dezentrale Datenspeicherung, die angesichts der beiden Unternehmenshistorien für Verblüffung sorgt.

![]() Und der Datenschutz?

Und der Datenschutz?

Mehr als 300 Wissenschaftler:innen aus 26 Ländern warnen vor einer „beispiellosen Überwachung der Gesellschaft“ durch Corona-Apps, die keinen datenschutzkonformen Standards unterliegen.1 Dahinter steckt vor allem Kritik an dem Projekt PEPP-PT: Die Bluetooth-basierten Vorschläge könnten zum Teil eine Überwachung durch staatliche Akteure und private Unternehmen ermöglichen, die auf katastrophale Weise das Vertrauen in und die Akzeptanz für solche Anwendungen in der Gesellschaft beschädigten. Vorwürfe lauten unter anderem auch mangelnde Transparenz. So ist bspw. die Schweizer Firma AGT in das Projekt involviert, die vor einigen Jahren Massenüberwachungssysteme für arabische Staaten aufgebaut haben soll.2 Auch die zentrale Speicherung der Daten steht unter massiver Kritik. Dabei wird angenommen, dass es eine absolut ehrliche und zentrale Instanz gibt, die sich die gespeicherten Daten niemals anschaut oder weiterverwendet. Diese zentrale Instanz soll in Deutschland das RKI stellen, das jedoch bis heute keine Auskunft über zentrale datenschutzrelevante Problemstellungen geliefert hat.

Doch kann eine App ihren Zweck erfüllen und gleichzeitig Datenschutz gewährleisten? Ja, dezentral! Heutzutage können Netzwerke so aufgebaut werden, dass Daten nicht zentral gesammelt werden müssen. Durch die Art der Programmierung wird verhindert, dass Daten anfallen, die für eine Überwachungs-App missbraucht werden könnten. Man muss sich also nicht zwischen Hilfe zu Corona und Datenschutz entscheiden.

----------

1 Das gemeinsame Statement vom 20.04.2020 gibt es hier zum Nachlesen: https://drive.google.com/file/d/1OQg2dxPu-x-RZzETlpV3lFa259Nrpk1J/view

2 https://www.aargauerzeitung.ch/schweiz/umstrittene-firma-aus-zuerich-ist-in-geplante-corona-app-involviert-datenschuetzer-melden-bedenken-an-137683803

Homeoffice-Tools: Es ist nicht alles Gold, was glänzt...

(Open-Source-) Alternativen zu kommerziellen Messaging- und Videokonferenz-Tools

So begrenzt die aktuelle Lebenssituation aufgrund von Covid-19 aktuell ist, so unbegrenzt sind die Möglichkeiten der Kommunikation im Homeoffice. (Dienst-)Handy, privates Festnetz, Chatprogramm, E-Mail, Videokonferenzen u.v.m. – die Möglichkeiten sind breit gefächert. Die Zunahme der Homeoffice-Arbeitsplätze treibt den Einsatz von Kollaborationslösungen und Videokonferenz-Tools voran und beschert ihnen einen Boom, wie man ihn noch nie erlebt hat. Vielen Anbietern wird die steigende Beliebtheit jetzt zum Verhängnis.

Ein Blick auf bekannte Anbieter unterstreicht beispielsweise den Ansturm auf Messenger- und Videokonferenz-Tools: Slack vermeldet einen Anstieg gleichzeitig verbundener User von 10,5 auf 12,5 Millionen innerhalb weniger Tage. Microsoft Teams hat inzwischen die Marke von 44 Millionen täglichen Usern geknackt. Auch Google kommt der Boom virtueller Meetings zugute: Die Nutzung der Google-Lösung „Google Hangouts Meet“ sei heute 25 Mal höher als im Januar. Zoom konnte ebenfalls von der aktuellen Situation profitieren. Das Videokonferenz-Tool ist vor allem wegen seiner Anwenderfreundlichkeit, seiner Preisstruktur und des einfachen Deployments geschätzt. Doch gerade in puncto Sicherheit zog Zoom nun viel Kritik auf sich: Unzureichende Anrufverschlüsselung, Sicherheitslücken, Datenaustausch mit Facebook oder geleakte E-Mails und Fotos von User:innen – die Liste ist lang.

Zum Glück gibt es viele spannende Alternativen, die unter anderem auch als Open-Source-Lösung verfügbar sind. Wir haben euch jeweils drei sichere und anwenderfreundliche Messenger- und Videokonferenz-Tools herausgesucht:

Mattermost, Riot & Zulip

Mattermost, Riot & Zulip

Die webbasierten Messaging-Lösungen Mattermost, Riot und Zulip punkten durch plattformübergreifende Verfügbarkeit. Sie haben sowohl eigene Desktop-Clients als auch Clients für Mobilbetriebssysteme. Direktnachrichten, Gruppennachrichten, Archive und Datenversendung sind bei allen drei Anwendungen verfügbar. Riot bietet darüber hinaus auch Video- und Internettelefonie an. Diese Funktionen sind bei Mattermost und Zulip bisher nur eingeschränkt verfügbar. Auch bei der Ende-zu-Ende-Verschlüsselung kann Riot punkten, die anderen beiden Dienste verfügen über eine Transportverschlüsselung. Wer genaueres über die jeweiligen Anbieter erfahren möchte, wird [hier...] fündig.

Jitsi Meet, Kopano Video Meetings und Mikogo

Jitsi umfasst mehrere Open-Source-Projekte, mit denen man auf einfache Weise sichere Videokonferenzen durchführen kann. Es wurde 2018 von 8x8 übernommen. Die quelloffene Software Jitsi Meet ermöglicht Videokonferenzen mit einem oder mehreren Teilnehmenden. Neben dem Video- bzw. Audiochat bietet Jitsi Meet außerdem die Funktionen der Desktop-Freigabe und des Screen-Sharings bestimmter Fenster, um Inhalte zu präsentieren. Zusätzlich steht eine integrierte Chat-Funktion zur Verfügung, um textbasierte Inhalte mit anderen Teilnehmenden zu teilen. Neben dem Webinterface ist Jitsi Meet ebenfalls als App über Android und iOS verfügbar.

Die endgerätunabhängige Software Kopano Video Meetings wurde für den Einsatz in Unternehmen entwickelt und erlaubt „Peer to Peer“ verschlüsselte Kommunikation. Sie kann innerhalb einer Private Cloud ausgerollt werden. Zu den Funktionen zählen Video und Audio Gespräche, Eins-zu-Eins-Gespräche sowie Gruppenanrufe.

Über Mikogo kann der eigene, ausgewählte Bildschirminhalt angezeigt und somit anderen, authentifizierten Nutzer:innen zugänglich gemacht werden. Eine Fernsteuerung des Bildschirms ist bei diesem Anbieter ein großer Pluspunkt. Der Präsentierende kann, nach Zuteilung der notwendigen Rechte, die Kontrolle über einen anderen Computer übernehmen und umgekehrt. Mit der integrierten Whiteboard -Funktion kann der Präsentierende außerdem Bildschirminhalte auszeichnen oder mit Bemerkungen versehen. Die Sperrung und Freigabe von Teilnehmenden, die Aufzeichnung von Sitzungen und ein Sitzungsplaner zählen ebenfalls zu nützlichen Funktionen.

Mehr Infos über diese Anbieter gibt's [hier...].

----------

Und noch ein Letztes:

Wer über vollste Datensouveränität verfügen möchte, sollte einen eigenen Server aufsetzen (lassen). Wem das Know-How oder auch die benötigte Zeit fehlt dies zu tun, kann bei vielen Anbietern eigene Server hosten lassen. Auch wir kümmern uns um die Einrichtung, die individuelle Konfiguration, den laufenden Betrieb und die benötigte Power. Für Fragen stehen wir jederzeit gerne zur Verfügung!

Herausforderungen bei Mobilitätsdaten

Längst hat die Digitalisierung im Mobilitätssektor Einzug gehalten und bringt steigende Anforderungen an die Sicherheit von Prozessen und Systemen. Der frühzeitige Einbezug passender Schutzmaßnahmen ist dabei für viele Institutionen Pflicht. Normen und Standards beschreiben allgemeine sowie spezifische Anforderungen, die an ein Managementsystem für Informationssicherheit (ISMS) gestellt werden. Aber auch das Sammeln und Zusammenführen von Mobilitätsdaten gestaltet sich als herausfordernd.

Als Unternehmensbereich der Theis Consult GmbH, die als Ingenieurbüro im Mobilitätssektor tätig ist, setzen wir uns tagtäglich mit der Relevanz von Daten im Mobilitätssektor auseinander. Daten sind für die Mobilität der Zukunft ein Schlüssel zum Erfolg. Sie können Mobilität sicherer, sauberer und multimodal gestalten. Während im ländlichen Raum das Angebot des ÖPNV oft noch nicht ausreicht, sind die Angebote in den Städten noch nicht oder nur ungenügend miteinander vernetzt. Für beide Herausforderungen bieten sich digitale Lösungen an. Doch das Sammeln und Zusammenführen von Mobilitätsdaten gestaltet sich als herausfordernd. Ein einfacher Ausbau der Infrastruktur ist wenig zielführend. Es sind vielmehr Lösungen gefragt, die das gesamte Mobilitätsgeschehen örtlich, regional sowie überregional im Blick behalten und dadurch plan- und lenkbar machen. Das gelingt nur, wenn Mobilitätsströme universal erfasst werden. Diese lassen sich in der Theorie bestens durch digitale Daten abbilden. Aktuelle und zuverlässige Mobilitätsinformationen in Echtzeit ermöglichen den Mobilitätsteilnehmer:innen, ihre Fahrt optimal planen zu können.

Der Anspruch an die Vertraulichkeit von Daten und Telekommunikation ist dabei sowohl von Seiten der Wirtschaft als auch von Seiten der Verbraucher:innen hoch. Zuverlässigkeit, Sicherheit und hohe Verfügbarkeit sind zugleich die wichtigsten Qualitätsmerkmale. Nicht zuletzt aus diesem Grund zählt der Bereich „Transport und Verkehr“ zu den Kritischen Infrastrukturen (KRITIS), für die besondere Schutzmaßnahmen zu ergreifen sind. Das BSI hat hierfür bereits vor 25 Jahren damit begonnen die IT-Grundschutz-Standards zu erarbeiten, nach denen auf europäischer und nationaler Ebene Vorgaben für die Praxis entstanden sind. Normen und Standards beschreiben allgemeine sowie spezifische Anforderungen, die an ein Managementsystem für Informationssicherheit gestellt werden. Den Kommunen, den Verwaltungen des Deutschen Bundestages und der Landesparlamente, den Rechnungshöfen von Bund und Ländern sowie den Beauftragten für den Datenschutz in Bund und Ländern wird die Anwendung der Leitlinie für die Informationssicherheit empfohlen.

Der Anspruch an die Vertraulichkeit von Daten und Telekommunikation ist dabei sowohl von Seiten der Wirtschaft als auch von Seiten der Verbraucher:innen hoch. Zuverlässigkeit, Sicherheit und hohe Verfügbarkeit sind zugleich die wichtigsten Qualitätsmerkmale. Nicht zuletzt aus diesem Grund zählt der Bereich „Transport und Verkehr“ zu den Kritischen Infrastrukturen (KRITIS), für die besondere Schutzmaßnahmen zu ergreifen sind. Das BSI hat hierfür bereits vor 25 Jahren damit begonnen die IT-Grundschutz-Standards zu erarbeiten, nach denen auf europäischer und nationaler Ebene Vorgaben für die Praxis entstanden sind. Normen und Standards beschreiben allgemeine sowie spezifische Anforderungen, die an ein Managementsystem für Informationssicherheit gestellt werden. Den Kommunen, den Verwaltungen des Deutschen Bundestages und der Landesparlamente, den Rechnungshöfen von Bund und Ländern sowie den Beauftragten für den Datenschutz in Bund und Ländern wird die Anwendung der Leitlinie für die Informationssicherheit empfohlen.

Aktuell zählen u.a. Sensoren auf oder an einer Straße die Zahl vorüberfahrender Fahrzeuge. Möglich ist auch eine Erfassung des Verkehrsaufkommens, z.B. über die Standortbestimmung digitaler Tachometer, die für neuzugelassene LKW bereits vorgeschrieben sind. Zukünftig werden weitere Daten durch kooperative, vernetzte und automatisierte Fahrzeuge hinzukommen. Als nationaler Zugangspunkt für Mobilitätsdaten gibt es in Deutschland bereits den sog. Mobilitäts Daten Marktplatz, der in den kommenden Monaten zusammen mit der mCloud in die Mobilitätsdatenplattform überführt werden soll. Auch Kommunen, Städte und Länder sammeln bereits (lokale) Daten. Durch die hierarchisch gegliederten Zuständigkeiten kümmert sich jede:r jedoch hauptsächlich um die eigenen Gebiete, es fehlen Kapazitäten und das Knowhow. Zusätzlich bereiten zu lange Latenzzeiten Schwierigkeiten oder die Daten sind nicht genau genug. Eine verlässliche und flächendeckende Erfassung von Mobilitätsdaten ist nicht möglich, ein Austausch zwischen den Telematiksystemen aufwendig. Auch die im Kontext der KRITIS-Sektoren entstandenen Anforderungen und Aufgaben ziehen einen nicht unerheblichen Aufwand nach sich. Sie haben Auswirkungen auf alle Planungsschritte eines infrastrukturtechnischen Projektes, die Rollen der Akteure sowie der Planung und Umsetzung innerhalb dieser. Die Gesamtheit aus infrastrukturellen, organisatorischen, personellen und technischen Komponenten benötigen u.a. Datenschutzkonzepte, Erstellung allgemeiner und spezieller Leit- und Richtlinien sowie eines oder mehrerer Sicherheitskonzepte, Risikoanalysen, Notfallmanagement, Schulungen, Sensibilisierungen u.v.m. Jede Organisationsebene muss sich im Bereich der Informationssicherheit Verantwortlichkeiten stellen. Das Outsourcen entsprechender Leistungen ist somit für viele Unternehmen eine zeit- und kostensparende attraktive Möglichkeit.

Aktuell zählen u.a. Sensoren auf oder an einer Straße die Zahl vorüberfahrender Fahrzeuge. Möglich ist auch eine Erfassung des Verkehrsaufkommens, z.B. über die Standortbestimmung digitaler Tachometer, die für neuzugelassene LKW bereits vorgeschrieben sind. Zukünftig werden weitere Daten durch kooperative, vernetzte und automatisierte Fahrzeuge hinzukommen. Als nationaler Zugangspunkt für Mobilitätsdaten gibt es in Deutschland bereits den sog. Mobilitäts Daten Marktplatz, der in den kommenden Monaten zusammen mit der mCloud in die Mobilitätsdatenplattform überführt werden soll. Auch Kommunen, Städte und Länder sammeln bereits (lokale) Daten. Durch die hierarchisch gegliederten Zuständigkeiten kümmert sich jede:r jedoch hauptsächlich um die eigenen Gebiete, es fehlen Kapazitäten und das Knowhow. Zusätzlich bereiten zu lange Latenzzeiten Schwierigkeiten oder die Daten sind nicht genau genug. Eine verlässliche und flächendeckende Erfassung von Mobilitätsdaten ist nicht möglich, ein Austausch zwischen den Telematiksystemen aufwendig. Auch die im Kontext der KRITIS-Sektoren entstandenen Anforderungen und Aufgaben ziehen einen nicht unerheblichen Aufwand nach sich. Sie haben Auswirkungen auf alle Planungsschritte eines infrastrukturtechnischen Projektes, die Rollen der Akteure sowie der Planung und Umsetzung innerhalb dieser. Die Gesamtheit aus infrastrukturellen, organisatorischen, personellen und technischen Komponenten benötigen u.a. Datenschutzkonzepte, Erstellung allgemeiner und spezieller Leit- und Richtlinien sowie eines oder mehrerer Sicherheitskonzepte, Risikoanalysen, Notfallmanagement, Schulungen, Sensibilisierungen u.v.m. Jede Organisationsebene muss sich im Bereich der Informationssicherheit Verantwortlichkeiten stellen. Das Outsourcen entsprechender Leistungen ist somit für viele Unternehmen eine zeit- und kostensparende attraktive Möglichkeit.

Statement: Warum wir nicht auf Facebook zu finden sind

Obwohl Facebook das größte soziale Netzwerk der Welt ist, haben wir uns als Unternehmen aus verschiedenen Gründen bewusst gegen ein Profil auf der Plattform entschieden. Zunächst einmal sind die Datenrichtlinien und AGBs denen man zustimmen muss äußerst schwammig und benutzerunfreundlich. Vor allem muss man Facebook für die Nutzung aller Dienste eine weltweite Lizenz für alle Inhalte – die man selbst veröffentlicht oder die andere über einen bereitstellen – erteilen. Somit gehören einem die Inhalte (Fotos, Videos, Nachrichten, Posts, etc.) zwar noch, jedoch muss man Facebook gestatten diese Informationen zu sammeln und zu verwenden. Darüber hinaus arbeitet Facebook mit Drittunternehmen zusammen, an die die gesammelten Informationen weitergegeben werden – auch in die USA. Erst Ende letzten Jahres hat der Europäische Gerichtshof die Regelung zum Datentransfer in die USA für ungültig erklärt. Auch die Verbraucherzentrale hat 19 Klauseln der Nutzungsbedingungen und Datenschutzrichtlinien als rechtwidrig erklärt und Klage gegen den Konzern eingereicht. Da Facebook nicht in Deutschland aktiv ist, ist grundsätzlich das kalifornische Gericht in den USA zuständig wo selbstverständlich inländisches Recht gilt, das in Bezug auf Datenschutzrechte im Vergleich zu deutschen Standards doch häufig eher fragwürdig erscheint. Auch die jüngst vorgestellte Idee von Mark Zuckerberg künftig eine Universalplattform zu entwickeln ist nicht weniger besorgniserregend. Es ist der Versuch auch noch alle Inhalte auf Plattformen außerhalb von Facebook zu kontrollieren und ein Netzwerk zu entwickeln, das man nicht mehr verlassen soll. Unter dem Strich ist und bleibt Facebook eine undurchsichtige Plattform in der nicht der Nutzer im Vordergrund steht, sondern viel mehr die Interessen des Konzerns. Gesetze zum Schutz persönlicher Daten sind wirkungslos, wenn sie von Internetfirmen ständig missachtet werden. Als IT Organisation mit dem Fokus auf Sicherheit und Datenschutz möchten wir aus diesem Grund besonders auf alternative Open-Source Lösungen aufmerksam machen wie zum Beispiel das diaspora* Projekt: Anstatt Daten auf riesigen zentralen Servern zu speichern, die einer großen Organisation gehören und in Regionen mit fragwürdigen Datenschutzrichtlinien angesiedelt sind, können lokale Server (Pods) überall auf der Welt eingerichtet werden. Sie benötigen lediglich eine diaspora-ID und können dann selbst entscheiden bei welchem Pod Sie sich registrieren möchten. Vor allen Dingen behalten Sie immer die Rechte über Ihre Daten. Es lohnt sich also durchaus über Alternativen nachzudenken und sich immer genau zu überlegen welche Informationen man wem, wie, wann und wo zur Verfügung stellt! Weitere Informationen finden Sie hier.

Tracking-Cookies – Aktuell häufig noch rechtswidrig!

Cookie-Banner:

- Die Banner zeigen eine Übersicht aller einwilligungsbedürftigen Verarbeitungsvorgänge, die in Funktion und Beteiligten erklärt und aktiviert werden können.

- Ein Zugriff auf Datenschutz und Impressum darf durch Cookie-Banner nicht verhindert werden.

- Vor und während der Anzeige des Banners werden bis zur Handlung der Nutzer und Nutzerinnen alle weitergehenden Skripte einer Website oder Web-App blockiert, wenn sie potenziell Nutzerdaten erfassen können. Erst nach Zustimmung darf die Datenverarbeitung tatsächlich stattfinden.

- Bei fehlender Option einer Ablehnung von Cookies fehlt die erforderliche Freiwilligkeit.

- Eine Einwilligung muss – so einfach wie die Einwilligung – widerrufbar sein.

Cookie-Banner, die sich beim Besuch einer Website über den Inhalt legen und ein „Akzeptieren“ oder „Ok“ fordern, tauchen seit Ende Mai 2018 fast überall in Zusammenhang mit der Datenschutz-Grundverordnung (DSGVO) auf, obwohl der Einsatz von Cookies durch diese ursprünglich nicht geregelt werden sollte. Demnach sollte diese Aufgabe zunächst die europäische E-Privacy-Verordnung (ePrivVO) übernehmen, die es jedoch nach wie vor nicht gibt. So wurde kurz vor Inkrafttreten der DSGVO ein Positionspapier veröffentlicht, welches eine explizite Einwilligung der Nutzer und Nutzerinnen bzgl. Site Tracking-Mechanismen forderte. Diese Mechanismen machen das Verhalten von Personen im Internet durch die Erstellung eines Nutzerprofils nachvollziehbar. Die informierte Einwilligung müsse, laut Positionspapier, „in Form einer Erklärung oder sonstigen eindeutig bestätigenden Handlung vor der Datenverarbeitung eingeholt werden“1. Der Sonderweg dieser Einwilligungslösung war von Beginn an sehr umstritten.

Anfang 2019 untersuchte die bayerische Datenschutzbehörde 40 Websites größerer Anbieter und stellte fest, dass nicht ein Anbieter alle strengen Anforderungen erfüllt. Viele der zurzeit angezeigten Banner sind also klar rechtswidrig. Vor allem die fehlende Option einer Ablehnung der Cookie-Verwendung ist häufig anzutreffen. Darüber hinaus müssen Betreiber den Nutzern und Nutzerinnen die Verarbeitungen der Daten transparent und nachvollziehbar darstellen. Neben einer Auflistung der einzelnen Verarbeitungsformen fehlt häufig auch die Funktion einer spezifischen Einwilligung in einzelne Formen der Datenverarbeitung. Nur so wird es Nutzern und Nutzerinnen möglich Entscheidungen in Kenntnis der konkreten Sachlage zu treffen und die Tragweite der Einwilligung zu verstehen. Im konkreten Einzelfall ist jedoch das Interesse des Website-Anbieters mit dem Interesse, den Grundrechten und den Grundfreiheiten des einzelnen Nutzers abzuwägen. Auch nach einem Jahr herrscht in diesem Bereich also noch viel Rechtsunsicherheit.

Anfang 2019 untersuchte die bayerische Datenschutzbehörde 40 Websites größerer Anbieter und stellte fest, dass nicht ein Anbieter alle strengen Anforderungen erfüllt. Viele der zurzeit angezeigten Banner sind also klar rechtswidrig. Vor allem die fehlende Option einer Ablehnung der Cookie-Verwendung ist häufig anzutreffen. Darüber hinaus müssen Betreiber den Nutzern und Nutzerinnen die Verarbeitungen der Daten transparent und nachvollziehbar darstellen. Neben einer Auflistung der einzelnen Verarbeitungsformen fehlt häufig auch die Funktion einer spezifischen Einwilligung in einzelne Formen der Datenverarbeitung. Nur so wird es Nutzern und Nutzerinnen möglich Entscheidungen in Kenntnis der konkreten Sachlage zu treffen und die Tragweite der Einwilligung zu verstehen. Im konkreten Einzelfall ist jedoch das Interesse des Website-Anbieters mit dem Interesse, den Grundrechten und den Grundfreiheiten des einzelnen Nutzers abzuwägen. Auch nach einem Jahr herrscht in diesem Bereich also noch viel Rechtsunsicherheit.

DSGVO-konformes E-Learning mit BigBlueButton, Moodle und Nextcloud – Datenschutz beginnt bei den Kleinsten

In der aktuellen Corona-Krise hat sich der Unterricht plötzlich von der Schule in den digitalen Raum verlagert. Das heimische Klassenzimmer stellt dabei neue Herausforderungen an alle Beteiligten. Wir finden: Schulen müssen deutlich mehr auf datenschutzkonforme, dezentrale und quelloffene Lösungen im Homeschooling setzen! Denn während in Deutschland schon wieder Restaurants und Cafés öffnen, bleibt der Schulbetrieb alles andere als normal. Der Einsatz digitaler open-source-Lösungen ist hier gefragt.

In der aktuellen Corona-Krise hat sich der Unterricht plötzlich von der Schule in den digitalen Raum verlagert. Das heimische Klassenzimmer stellt dabei neue Herausforderungen an alle Beteiligten. Wir finden: Schulen müssen deutlich mehr auf datenschutzkonforme, dezentrale und quelloffene Lösungen im Homeschooling setzen! Denn während in Deutschland schon wieder Restaurants und Cafés öffnen, bleibt der Schulbetrieb alles andere als normal. Der Einsatz digitaler open-source-Lösungen ist hier gefragt.

BigBlueButton (kurz BBB) ist ein Webkonferenzsystem für E-Learning. Die Plattform ermöglicht die gemeinsame Nutzung mehrerer Video- und Audioformate, eines Whiteboards, eines Chats, gemeinsam editierbaren Notizen sowie eine Screen-Sharing-Funktion in Echtzeit. Zusätzlich können Unterrichtsstunden und Vorlesungen aufgezeichnet werden.

Maßgeschneiderte Werkzeuge für Lehrkräfte

Lehrer:innen können ihre Audiodaten, Folien, Chats, Videos und Desktops mit den Schüler:innen teilen. Integrierte Umfragen machen es zudem einfach, Schüler:innen in den Unterricht einzubinden.

Bei Nutzung des Whiteboard-Tools werden die eingetragenen Informationen in Echtzeit den Schülern zur Verfügung gestellt. Lehrkräfte haben die Möglichkeit, in Präsentationsfolien hinein zu zoomen, diese hervorzuheben sowie in diesen zu zeichnen und zu schreiben. Hierdurch ergibt sich eine visuelle Verbesserung beim Unterricht.

BBB für Gruppenarbeit

Dadurch, dass eine BBB-Aktivität für eine Arbeitsgruppe eröffnet werden kann, ist auch Gruppenarbeit ohne Moderation möglich. Der Rauminitiator kann allen Teilnehmenden Moderatorenrechte geben, so dass diese in BBB alle Funktionen nutzen können. Jedem Teilnehmenden einer Online-Gruppenarbeit steht es frei, seine eigene Webcam zu nutzen. Hierdurch ist es zum Beispiel möglich, dass Wortmeldungen mittels Handzeichen signalisiert werden können. Des Weiteren können Teilnehmende miteinander chatten und Informationen austauschen.

Die einfache API erleichtert die Integration eigener Produkte und punktet mit einer langen Liste vorhandener Integrationsmöglichkeiten mit Anwendungen von Drittanbietern wie Canvas, Drupal, RedMine, Wordpress uvm. BBB kann bspw. in Moodle LMS integriert werden, so dass Teilnehmende, die nicht an einer Live-Sitzung teilgenommen haben, sich diese später anzeigen lassen können. Außerdem ermöglicht dies Schüler:innen den Abruf der Materialen für das Webinar und andere Aktivitäten, wie z.B. Abgaben der Aufgaben, Diskussionen in Foren, Erstellung gemeinsamer Ergebnisprotokolle in Wikis usw.

Datenschutz

Das Video- und Webkonferenz-System ist aufgrund strenger Datenschutzvorschriften selbstverständlich mit SSL verschlüsselt. Der Server Standort ist in Deutschland, jedoch kann BigBlueButton auch auf eigenen Servern betrieben werden. Die Datenübertragung ist zusätzlich mittels SRTP gesichert, welches für die verschlüsselte Übertragung von Kommunikation über das Internet geeignet ist. Ein weiteres positives Feature: Die Aufzeichnung des Unterrichtes bedarf einer datenschutzrechtlichen Einwilligung aller Beteiligten vor Beginn der Aufzeichnung.

Weitere Informationen zu BigBlueButton gibt es ebenfalls unter https://www.aixzellent.com/de/premium_e-learning.

![]() Unsere Lieblingskombination: BBB, Moodle & Nextcloud

Unsere Lieblingskombination: BBB, Moodle & Nextcloud

BBB und Moodle können in Nextcloud integriert werden, sodass die Funktionen gezielt weiterverwendet werden können, welche für Schulen und Teamarbeit geeignet sind. Ein sicherer Datenaustausch, ein Kursmanagementsystem, eine einfache Bedienung und die Nutzung der anderen Kollaborationswerkzeuge in Nextcloud wie OnlyOffice, Chat, ein Kalender usw., machen diese Kombination besonders attraktiv. Außerdem können BBB und Moodle durch die Integration in Nextcloud ausschließlich in Deutschland gehostet werden, so dass ein DSGVO-konformer Betrieb möglich ist.

Weitere Informationen zur Nextcloud gibt es ebenfalls unter https://www.aixzellent.com/de/premium_privateclouds.

Die (teilweise) Schließung von Schulen und anderen Bildungseinrichtungen führt zu einer großen Unsicherheit. Fest steht, durch die richtigen E-Learning-Tools können nicht nur die Kleinsten unserer Gesellschaft geschützt, sondern Lehrkräfte und Schüler:innen entlastet und der Unterricht zuhause so attraktiv wie möglich gestaltet werden. Wenn Schulen und andere Bildungseinrichtungen jetzt nicht bereit sind, sichere Lösungen zu Gunsten des Datenschutzes zu wählen, geht das langfristig auf Kosten der Privatsphäre und den Datenschutz.

Datenschutzgerechtes Arbeiten von Zuhause: Dezentral und quelloffen

Corona hat gezeigt: Arbeiten von Zuhause aus ist in vielen Unternehmen möglich. Laut Studien wünschen sich über die Hälfte der Deutschen auch nach der Corona-Pandemie flexibler aus dem Homeoffice arbeiten zu können. Der Bundesarbeitsminister Hubertus Heil will sogar ein Recht auf Homeoffice einführen. Die Verantwortung liegt nun bei den Unternehmen ihren Mitarbeitenden eine datenschutzkonforme, dezentrale und quelloffene technische Ausstattung zur Verfügung zu stellen.

Von Anwendungen mit zentraler Datenspeicherung raten wir generell ab, da die Datensouveränität über die eigenen Daten nie vollständig gegeben ist. Zoom macht seit Monaten durch massive Sicherheitslücken Schlagzeilen. Unter anderem stand das Tool in der Kritik, die E2E-Verschlüsselung nur für den Text Chat eines Meetings anzubieten, aber nicht für die Audio- und Video-Feeds. Stattdessen nutzt der Dienst TLS, sogenannte Transportverschlüsselung. Das heißt, Zoom selbst hat nach einer Videokonferenz weiterhin vollen Zugriff auf die übertragenen Daten inklusive Video- und Audio-Feed. Microsoft (Teams) geriet ebenfalls wegen Datenschutzmängeln und Sicherheitslücken in die Kritik. Außerdem erfasst Microsoft systematisch Daten in großem Umfang über die Standard Anwendungen, ohne die Anwender:innen darüber zu informieren. Ein weiteres Datenschutzproblem hängt mit dem sogenannten „CLOUD Act“ zusammen. Es besagt, dass US-amerikanische Internetunternehmen und IT-Dienstleister den US-Behörden im Falle einer Ermittlung Zugriff auf alle von ihnen gespeicherten Daten gewähren müssen,selbst wenn deren Speicherung außerhalb der USA erfolgt. Und sogar dann, wenn die Gesetzeslage am Speicherort eine Herausgabe der Daten verbietet.

Von Anwendungen mit zentraler Datenspeicherung raten wir generell ab, da die Datensouveränität über die eigenen Daten nie vollständig gegeben ist. Zoom macht seit Monaten durch massive Sicherheitslücken Schlagzeilen. Unter anderem stand das Tool in der Kritik, die E2E-Verschlüsselung nur für den Text Chat eines Meetings anzubieten, aber nicht für die Audio- und Video-Feeds. Stattdessen nutzt der Dienst TLS, sogenannte Transportverschlüsselung. Das heißt, Zoom selbst hat nach einer Videokonferenz weiterhin vollen Zugriff auf die übertragenen Daten inklusive Video- und Audio-Feed. Microsoft (Teams) geriet ebenfalls wegen Datenschutzmängeln und Sicherheitslücken in die Kritik. Außerdem erfasst Microsoft systematisch Daten in großem Umfang über die Standard Anwendungen, ohne die Anwender:innen darüber zu informieren. Ein weiteres Datenschutzproblem hängt mit dem sogenannten „CLOUD Act“ zusammen. Es besagt, dass US-amerikanische Internetunternehmen und IT-Dienstleister den US-Behörden im Falle einer Ermittlung Zugriff auf alle von ihnen gespeicherten Daten gewähren müssen,selbst wenn deren Speicherung außerhalb der USA erfolgt. Und sogar dann, wenn die Gesetzeslage am Speicherort eine Herausgabe der Daten verbietet.

Wir stellen ideale und datenschutzkonforme Tools fürs Homeoffice vor, die sich bisher bewährt haben.

Team Chat-Tools

- Mattermost ist eine echte Open-Source Alternative zu Slack. Sie bietet alle Funktionen, die Anwender:innen von Slack kennen: Öffentliche und private Chaträume, Eins-zu-Eins Nachrichtenversand, Dateiaustausch, benutzerdefinierte Emojis, Webhooks, Slash-Befehle und Mehrsprachenunterstützung.

- Riot ist eine plattformübergreifende Open-Source-Software für Chat, IP- und Video-Telefonie über die Matrix-Protokolle. In dieser sind bereits existierende Kommunikationsplattformen wie IRC, Slack, Twitter, Telegram und Apple iMessage eingebunden.

- Die Gruppen-Chat-Anwendung Zulip zeichnet sich durch weitreichende Integrationsmöglichkeiten für in der Softwareentwicklung wichtige Tools wie GitHub und Jenkins aus. Themenspezifische, geschlossene Gruppenchats, die Speicherung aller Nachrichten in einem Stream, Privatchats, Statusanzeigen, Dateiuploads, Emojis sowie E-Mail- und Desktop-Benachrichtigungen sind einige Features, die Zulip bietet.

Weitere Informationen gibt es ebenfalls unter unseren Team Chats.

Web-Meetings

- Die quelloffene Software Jitsi ermöglicht Videokonferenzen mit einem oder mehreren Teilnehmenden. Neben dem Video- bzw. Audiochat bietet Jitsi Meet außerdem die Funktionen der Desktop-Freigabe und des Screen-Sharings bestimmter Fenster, um Inhalte zu präsentieren.

- Kopano Meet ist ein Videokonferenztool, welches völlig unabhängig von den anderen Kopano-Apps arbeitet, so dass die Installation der anderen Apps keine zwingende Voraussetzung stellt.

Weitere Informationen gibt es ebenfalls hier.

Unsere Empfehlung für Tagungen:

BigBlueButton ist ein Webkonferenzsystem, das sich ebenfalls gut für E-Learning eignet. Die Plattform ermöglicht die gemeinsame Nutzung mehrerer Video- und Audioformate, eines Whiteboards, eines Chats, gemeinsam editierbaren Notizen sowie eine Screen-Sharing-Funktion in Echtzeit. Zusätzlich können bei Bedarf Unterrichtsstunden, Vorlesungen, Seminare oder Vorträge aufgezeichnet werden.

Sprechen Sie uns an, wenn Sie bei der Auswahl eines passenden Tools für Ihr Unternehmen oder für dir private Nutzung Hilfe gebrauchen können – für ein unverbindliches Gespräch stehen wir jederzeit gerne zur Verfügung!

Ist die Nutzung der populärsten Social Media- & Messenger-Diensten alternativlos? Keineswegs!

Fast jeder nutzt täglich Social Media und Messenger… Doch warum beschränkt sich dies beinahe ausschließlich auf Twitter, Facebook, WhatsApp und Co.? Die naheliegendste Antwort scheint zu lauten: Weil die meisten auf eben diesen Netzwerken unterwegs sind und man so eine besonders große Reichweite hat. Sowohl um andere zu erreichen, als auch um von anderen gehört zu werden. Wenn allerdings jeder auf diesem Standpunkt steht, wird sich leider nichts ändern. Und das, obwohl es wesentlich mehr gute Gründe dafür gibt Alternativen zu nutzen, als weiterhin bei den am weitesten verbreiteten Netzwerken zu verweilen und deren Monopol zu unterstützen.

Möchte man Gebrauch von Diensten wie Facebook, Twitter, WhatsApp und Co. machen kommt man nicht darum herum, den Geschäftsbedingungen und Datenschutzrichtlinien zuzustimmen. Aber mal ganz ehrlich: Wer liest diese schon jedes Mal komplett durch? Dabei sollte jeder immer alles Kleingedruckte gelesen haben, um bewusst seine Einwilligung zu erteilen. In den aktuell gültigen AGBs von Facebook (Stand 30.01.2015) muss man als Nutzer beispielsweise seine ausdrückliche Genehmigung für eine weltweite Lizenz erteilen die es dem Konzern erlaubt alle Inhalte (Texte, Fotos und Videos), die auf Facebook gepostet werden und die durch das Recht an geistigem Eigentum geschützt sind, verwenden zu dürfen.

Das bedeutet, dass man Eigentum und Kontrolle über alle veröffentlichten Inhalte für immer an Dritte abgeben muss und Facebook gestattet diese Informationen zu sammeln und für seine eigenen Zwecke zu verwenden. Wenn man dies nicht möchte, kann man das Netzwerk defacto nicht mehr nutzen. Dies sollte jedem klar und bewusst sein. Mit Twitter sieht es nicht wesentlich besser aus. Hier muss man ungeachtet des Landes, von dem aus man seine Daten bereitstellt, das Unternehmen dazu autorisieren alle Informationen in den USA und jedem anderen Land in dem es aktiv ist weiterverwenden zu dürfen. Wo persönliche Daten überall hingelangen und wie sie dort verwendet werden bleibt also völlig unklar.

Auch die erst im letzten Jahr veröffentlichen neuen AGBs von WhatsApp machen die Nutzung des Dienstes fast unmöglich, da man bestätigen muss, dass man dazu autorisiert ist die im Adressbuch gespeicherten Kontaktdaten an das Unternehmen weitergeben zu dürfen. Kein einziger Nutzer des Messengers hat wohl eine solche Erlaubnis jedes einzelnen Kontaktes eingeholt. Folglich geht man mit der Nutzung solcher Dienste nicht nur fahrlässig mit seinen eigenen Daten um, sondern ebenfalls mit denen völlig Unbeteiligter. Viel schlimmer noch: Dies betrifft natürlich ebenfalls jene, die sich bewusst dazu entschieden haben Alternativen zu nutzen, um sich vor diesem Irrsinn zu schützen. Es sollte also jedem bewusst sein, dass man nicht nur die Verantwortung für seine eigenen Daten, sondern auch für die anderer hat.

Spätestens dies sollte selbst jene mit einer „Egal-Haltung“ wachrütteln und motivieren damit anzufangen Dienste wie beispielsweise Diaspora, Mastodon, Signal und Co. zu nutzen. Anstatt Daten auf riesigen zentralen Servern zu speichern, die einer großen Organisation gehören und in Regionen mit fragwürdigen Datenschutzrichtlinien angesiedelt sind, können für die kostenlose Nutzung von Diaspora lokale Server (Pods) überall auf der Welt eingerichtet werden. So entscheidet man nicht nur selbst bei welchem Pod man sich registrieren möchte, sondern behält ebenfalls immer die Rechte über seine Daten. Eine weitere dezentralisierte kostenlose Alternative auf Open-Source-Basis ist der 2016 in Deutschland entwickelte Mikrobloggingdienst Mastodon.

Hier werden statt Tweets sogenannte Toots gepostet. Neben der Selbstbestimmung über die Nutzung der Inhalte dieser Tröts können außerdem bis zu 500 Zeichen verwendet werden. Auch zum 2014 von Facebook übernommenen Messenger-Dienst WhatsApp gibt es eine besonders empfehlenswerte Alternative, bei der Datensicherheit großgeschrieben wird. Wenn Open Whisper Systems gezwungen würde Daten von Signal-Nutzern und ihrer Kommunikation herauszugeben, kann der Konzern lediglich deren Registrierungsdatum sowie den Zeitpunkt des letzten Einloggens liefern. Alles andere wird nicht gespeichert oder ist nicht einsehbar, da es wie die Inhalte von Nachrichten verschlüsselt ist.

Unter dem Strich sind Diaspora, Mastodon, Signal und Co. einfach deutlich transparentere und nutzerfreundlichere Plattformen als Facebook, Twitter, WhatsApp und Co., bei denen der Nutzer, seine Interessen und vor allem Datensicherheit im Vordergrund stehen. Alle Gesetze zum Schutz persönlicher Daten sind wirkungslos, wenn sie von Providern ständig missachtet werden und dies von Usern durch die Nutzung solcher Dienste gebilligt wird. Man sollte sich also ständig fragen, ob man sich seiner Verantwortung bewusst ist und ihr auch gerecht wird. Beantwortet sich diese Frage nicht in jedem Fall mit „ja“, wird es allerhöchste Zeit sich zu mindestens schon einmal ein zweites Standbein aufzubauen und auch Familie, Freunde und Bekannte davon zu überzeugen langfristig nur noch dieses zu nutzen.

Weitere Dienste, Informationen und Vergleiche sind via http://alternativeto.net abrufbar.

[Quellen: https://de-de.facebook.com/legal/terms, https://twitter.com/de/tos, https://www.whatsapp.com/legal/?l=de, https://diasporafoundation.org/, https://mastodon.social/terms, https://whispersystems.org/, https://www.aixzellent.com/de/facebook]

Fit für die DSGVO aus der Sicht von Webseitenbetreibern

Mit dem Inkrafttreten der europäischen Datenschutzgrundverordnung (EU-DSGVO) am 25. Mai 2018 ist die Angst vor Abmahnungen und Bußgeldern besonders bei kleinen und mittelständischen Unternehmen (KMU) deutlich gestiegen. Die tatsächlichen Auswirkungen auf Webseitenbetreiber und KMU wird jedoch erst die Zeit zeigen. Risiken lassen sich allerdings minimieren, wenn man die neue Rechtsgrundlage kennt und gegebenenfalls auch kurzfristig darauf reagieren kann.

Am wichtigsten zu wissen ist: Die DSGVO betrifft jeden, also auch Sie! Ob privat oder beruflich, jeder hat in irgendeiner Art mit personenbezogenen Daten zu tun und sollte deswegen die europaweit nahezu einheitlichen Datenschutzregeln zumindest in groben Zügen kennen. Die gute Nachricht ist: Da große Teile der DSGVO auf dem strengen deutschen Datenschutzrecht basieren, sind Ihnen einige Regelungen sicherlich schon bekannt.

Unsere Empfehlung an Webseitenbetreiber ist, sich das Prinzip der Datensparsamkeit sehr zu Herzen zu nehmen. In diesem Zuge haben auch wir den Umfang der Erhebung und Verarbeitung personenbezogener Daten auf ein absolutes Minimum reduziert. Zusätzlich verzichten wir vollständig auf die Verwendung von externen Analysetools. Sollten Sie nicht auf das Erfassen bestimmter Daten und die Einbindung externer Dienste verzichten können, sollten Sie folgendes beachten:

Datenminimierung: Es dürfen nur personenbezogene Daten erhoben werden, die für den Zweck unbedingt notwendig sind. Zur Anmeldung eines Newsletters ist beispielsweise nur eine gültige Mailadresse zwingend nötig, also weder Name, noch Geburtsdatum oder ähnliches.

Zweckbindung: Der Zweck für das Erheben, Speichern und Verarbeiten von personenbezogenen Daten muss zuvor eindeutig festgelegt worden sein und darf ohne gesonderte Einwilligung nicht verändert oder erweitert werden.

Verbot mit Erlaubnisvorbehalt: Personenbezogene Daten dürfen nicht erhoben, gespeichert und verarbeitet werden, wenn hierfür nicht eine eindeutige Rechtsgrundlage oder die Zustimmung der betroffenen Person vorliegt.

Datenweitergabe: Persönliche Daten dürfen ohne ausdrückliche Einwilligung niemals mit Dritten geteilt oder an diese weitergegeben werden. Eine besondere Herausforderung in dieser Hinsicht ist für Webseitenbetreiber die Einbindung von außereuropäischen Diensten wie Google Analytics.

Auftragsverarbeitung: Sie sollten mit jeglichen externen Dienstleistern, die mit den von Ihnen erhobenen persönlichen Daten in Kontakt kommen, einen „Vertrag zur Auftragsdatenverarbeitung“ abschließen in dem diese sich verpflichten diese Daten ebenfalls DSGVO-konform zu behandeln.

Tracking: Sie müssen die Besucher Ihrer Webseite über jegliche Art des User-Trackings informieren. Hierzu zählt beispielsweise bereits das anonymisierte Speichern von IP-Adressen. Ebenfalls sollten Sie schon beim ersten Besuch Ihrer Webseite auf die Verwendung von Cookies aufmerksam machen und eine Opt-Out-Möglichkeit implementieren durch die der Nutzung von Cookies widersprochen werden kann.

Verschlüsselung: Persönliche Daten müssen bei Webformularen, Logins, Kontaktformularen oder Shop-Bestellungen verpflichtend mit einer SSL-Verschlüsselung (https://) übermittelt werden.

Klarheit und Transparenz: Sie müssen eine klar formulierte Datenschutzerklärung direkt auf der Homepage Ihrer Webseite bereitstellen, die Ihre Besucher über den Umgang mit ihren Daten aufklärt und für jeden verständlich ist. Außerdem müssen Sie Einwilligungstexte für das Erheben von Daten erstellen und deutlich darauf aufmerksam machen, dass Einwilligungen jederzeit widerrufen werden können.

Dokumentation und Rechenschaftspflicht: Als Webseitenbetreiber sind Sie dazu verpflichtet Vorgänge, die im Zusammenhang mit persönlichen Daten stehen, in Verzeichnissen zu dokumentieren und diese auf Anfrage von Aufsichtsbehörden bereitzustellen.

Auskunftspflicht und Meldepflicht: Als Webseitenbetreiber sind Sie grundsätzlich dazu verpflichtet unentgeltlich Auskunft über gespeicherte personenbezogenen Daten zu erteilen. Außerdem müssen Sie den Verlust personenbezogener Daten sofort den Aufsichtsbehörden melden, um Bußgelder zu minimieren oder zu vermeiden. Auch für die Nichteinhaltung der neuen Datenschutzregeln wird mit empfindlichen Geldbußen geahndet.

Datenschutzbeauftragter: Sollten in Ihrem Unternehmen mindestens zehn Mitarbeiter dauerhaft in die Verarbeitung personenbezogener Daten involviert sein, müssen Sie einen Datenschutzbeauftragten benennen, der alle Vorgänge überwacht und als Bindeglied zwischen Betreiber und Aufsichtsbehörde fungiert.

Mit diesen kurz zusammengefassten wichtigsten Regelungen möchten wir Sie bei deren Umsetzung unterstützen und hoffen, dass wir Ihnen einen guten Ein- und Überblick geben konnten. Für Fragen und Anregungen stehen wir Ihnen jederzeit gern zur Verfügung und wünschen Ihnen gutes Gelingen! [Quellle: Kompac’t 1/2018]

Urteil zum Privacy Shield - Privatsphäre vs. Massenüberwachung

Der österreichische Jurist Max Schrems ist diesen Monat erfolgreich vor Gericht gewesen: Der Europäische Gerichtshof erklärte das Privacy Shield für ungültig. Grund: Unser europäisches Datenschutzniveau kann in den USA nicht eingehalten werden. Dort wird die nationale Sicherheit über den Schutz personenbezogener Daten und das Recht auf effektiven gerichtlichen Rechtsschutz gestellt. Durch Gesetze wie dem Foreign Intelligence Surveillance Act (FISA) resultiert eine anlasslose Massenüberwachung, die mit den europäischen Datenschutzstandards nicht vereinbar ist.

Privacy Shield: Rechtlicher Rahmen für den transatlantischen Datenverkehr, in dem festgelegt wird, dass das Datenschutzniveau der USA als angemessen für den ungehinderten Transfer persönlicher Daten durch Firmen wir Facebook oder Google ist; Im Gegenzug gaben die USA sehr beschränkte Garantien, dass die Massenüberwachung europäischer Nutzer:innen eingeschränkt würden.

Privacy Shield: Rechtlicher Rahmen für den transatlantischen Datenverkehr, in dem festgelegt wird, dass das Datenschutzniveau der USA als angemessen für den ungehinderten Transfer persönlicher Daten durch Firmen wir Facebook oder Google ist; Im Gegenzug gaben die USA sehr beschränkte Garantien, dass die Massenüberwachung europäischer Nutzer:innen eingeschränkt würden.

Bislang waren europäische Daten auf amerikanischen Servern schutzlos der Überwachung durch US-amerikanische Behörden ausgeliefert. Eine Mitverantwortung tragen dabei auch US-Firmen wie Facebook oder Google, die wenig Interesse an starkem Datenschutz haben – schließlich steht dieser den Geschäftsmodellen mit personalisierter Werbung im Weg. Spätestens nach den Enthüllungen des Whistleblowers Edward Snowden ist außerdem klar: Die NSA saugt im großen Stil Daten von Apple, Facebook, Google und Co. und macht diese zusätzlich weiteren US-Behörden verfügbar. Da es keine Möglichkeit gibt, herauszufinden, ob man überwacht wird, haben die Menschen auch keine Möglichkeit, vor Gericht zu gehen. Der EuGH sprach in diesem Zusammenhang sogar von einer Verletzung des „Wesensgehalts“ der EU-Grundrechte.

Was nun auf das Urteil folgt, ist eine massive Rechtsunsicherheit: Internationaler Datenverkehr bleibt zwar weiterhin möglich, die Grundrechte der EU-Bürger:innen sind jedoch dabei zu beachten – eine komplexe Aufgabe. Datenschutzbeauftragte in Deutschland und Europa müssen sich schnell verständigen, wie mit Institutionen umgegangen wird, die weiterhin unzulässiger Weise auf das Privacy Shield setzen. Die oft verwendeten Standardvertragsklauseln (SVK) können weiterhin prinzipiell abgeschlossen werden, jedoch muss nun vor der ersten Datenübermittlung geprüft werden, ob im Ausland staatliche Zugriffsmöglichkeiten auf die Daten bestehen.

Was nun auf das Urteil folgt, ist eine massive Rechtsunsicherheit: Internationaler Datenverkehr bleibt zwar weiterhin möglich, die Grundrechte der EU-Bürger:innen sind jedoch dabei zu beachten – eine komplexe Aufgabe. Datenschutzbeauftragte in Deutschland und Europa müssen sich schnell verständigen, wie mit Institutionen umgegangen wird, die weiterhin unzulässiger Weise auf das Privacy Shield setzen. Die oft verwendeten Standardvertragsklauseln (SVK) können weiterhin prinzipiell abgeschlossen werden, jedoch muss nun vor der ersten Datenübermittlung geprüft werden, ob im Ausland staatliche Zugriffsmöglichkeiten auf die Daten bestehen.

Schrems selbst sagt:

„Der Gerichtshof hat nun zum zweiten Mal klargestellt, dass es einen Konflikt von EU-Datenschutzrecht und US-Überwachungsrecht gibt. Da die EU ihre Grundrechte nicht ändern wird, um die NSA zufriedenzustellen, besteht die einzige Möglichkeit, diesen Konflikt zu überwinden, darin, dass die USA solide Datenschutzrechte für alle Menschen – auch für Ausländer – einführen. Eine Überwachungsreform wird dadurch entscheidend für die Geschäftsinteressen von Silicon Valley.“